Netzwerkkomponenten

Je nachdem auf welcher Schicht Netzwerkkomponenten arbeiten gilt, dass je höher die Schicht ist, desto komplexer kann die Weiterleitung umgesetzt werden. Das ist gleichbedeutend mit einem höheren Aufwand bei der Herstellung und der Implementierung von benötigten Protokollen und natürlich auch mit höheren Anschaffungskosten. Natürlich gibt es immer noch Unterschiede bei der Umsetzung der Vorgaben duch die Standards. Diese Prozesse werden u.a. durch die Firmware, der internen Software der Geräte, gesteuert. Einige handelsübliche Geräte seien hier bespielhaft genannt:

Inhaltsverzeichnis

Open Systems Interconnection model (OSI)

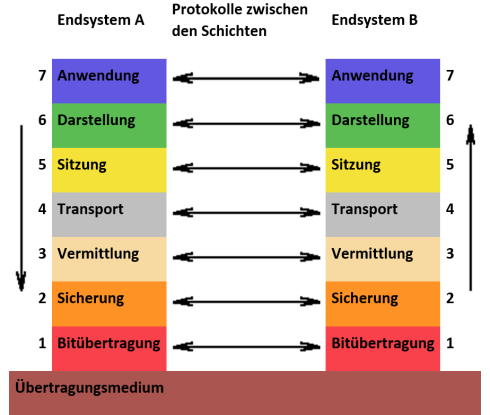

Das OSI-Schichten-Modell stellt Netzwerkverkehr als eine Reihe aufeinander folgender Schichten dar. Es wird davon ausgegangen, dass zwischen zwei Systemen eine Kommunikation stattfindet und dass es dementsprechend im einfachsten Fall einen Sender und einen Empfänger gibt. die über ein bestimmtes Medium miteinander verbunden sind.

Will der Sender eine Nachricht versenden, durchläuft diese Nachricht auf seinem System mehrere Schichten, in denen die Nachricht Stück für Stück für den Transport präpariert wird. Nach dem Transport durchläuft die Nachricht beim Empfänger die gleichen Schichten in umgekehrter Reihenfolge und wird wieder Stück für Stück zurücktransformiert.

Das Prinzip eines Schichtenmodells lässt sich an der Kommunikation zweier entfernt voneinander wohnenden, jeweils die Sprache des anderen nicht sprechenden Philosophen erläutern. Beide benötigen einen Dolmetscher, welcher jeweils die Sprache des Philosophen und Niederländisch sprechen, um das Gesagte auf die nächsttiefere Ebene zu transformieren. Die untere Schicht wird durch das Sekretariat mit dem Faxgerät symbolisiert, welche die Daten auf die Reise schickt. Die Faxleitung wäre dann eine „Nullte Schicht“, welche die Rohdaten übermittelt.

Will der Sender also eine Nachricht versenden, durchläuft diese Nachricht auf seinem System mehrere Schichten, in denen die Nachricht Stück für Stück für den Transport präpariert wird. Nach dem Transport durchläuft die Nachricht beim Empfänger die gleichen Schichten in umgekehrter Reihenfolge und wird wieder Stück für Stück zurücktransformiert.

Virtuell handelt es sich um eine Schicht-Zu-Schicht-Kommunikation. In Bezug auf die Kommunikation selbst verdeutlichen die Pfeile in der Skizze, dass es sowohl eine vertikale als auch eine horizontale Dimension gibt. Der wirkliche Weg der Nachricht führt vertikal durch alle Schichten.

Das OSI-7-Schichtmodell ist ein Referenzmodell für herstellerunabhängige Kommunikationssysteme.

Mehr Informationen erhalten Sie unter dem Menüpunkt „Software, Protokolle, Zertifikate“. Wichtig zu wissen ist aber, dass Geräte und Dienste auf bestimmten Schichten kommunizieren. Je höher die Schicht, desto komplexer aber auch leistungsfähiger kann die Kommunikation werden.

Während z.B. die erste Schicht verantwortlich für den physikalischen Transport der Informationen oder Daten ist, enthält die zweite Schicht Prozeduren zur Fehlererkennung, Fehlerbehebung und Datenflusskontrolle.Die Schichten 5 bis 7 organisieren den Dialog zwischen den Endsystemen. Die 5. Schicht enthält Steuerungsmechanismen für den Datenaustausch, die sechste Schicht wandelt die Daten von und für die Anwendungsschicht um. Auf dieser siebten Ebene findet die Dateneingabe und -ausgabe statt.

Die Vermittlung der Kommunikation findet mit Hilfe von Protokollen, also fest definierten Regeln, statt, die den einzelnen Schichten zugeordnet sind. Diese sind hier aber nicht das Thema und werden an andere Stelle behandelt.

SignalWeiterleitung

Je nachdem auf welcher Schicht Netzwerkkomponenten arbeiten gilt, dass je höher die Schicht ist, desto komplexer kann die Weiterleitung umgesetzt werden. Das ist gleichbedeutend mit einem höheren Aufwand bei der Herstellung und der Implementierung von benötigten Protokollen und natürlich auch mit höheren Anschaffungskosten. Natürlich gibt es immer noch Unterschiede bei der Umsetzung der Vorgaben duch die Standards. Diese Prozesse werden u.a. durch die Firmware, der internen Software der Geräte, gesteuert. In einem Netzwerk kommt es immer wieder vor, dass Netzwerksegmente durch sog. Kopplungselemente erweitert oder ausgebaut werden müssen. Nachfolgend werden Ideal-Typen beschrieben, die in dieser Form allerdings selten vorkommen.

- Ein Repeater arbeitet auf der Bitübertragungsschicht(Schicht 1) des OSI-Modells. Er hat nur die Funktion Signale zu verstärken und sie neu zu übertragen. Dadurch ist es möglich lange Kabelstrecken zu überbrücken. Ein Repeater übernimmt keinerlei regulierende Funktion in einem Netzwerk, und kann nicht dazu verwendet werden, um ein Netzwerk zu entlasten. Für angeschlossene Geräte ist nicht erkennbar, ob sie an einem Repeater angeschlossen sind. Er verhält sich völlig transparent.

- Hubs arbeiten auf der Bitübertragungsschicht(Schicht 1) des OSI-Modells. Sie haben reine Verteilfunktion. Alle Stationen die an einem Hub angeschlossen sind, teilen sich die gesamte Bandbreite mit der der Hub an ein Netzwerk angeschlossen ist. Nur die Verbindung vom Computer zum Hub verfügt über die gesamte Bandbreite. Durch die Verbindung mehrerer Hubs lassen sich die Anzahl der möglichen Stationen erhöhen.

Ein Hub nimmt ein Datenpaket an und sendet es an alle anderen Ports. Dadurch sind alle Ports belegt. Diese Technik ist nicht besonders effektiv. Es hat aber den Vorteil, das solch ein Hub einfach und kostengünstig zu bauen ist. Eine Bridge arbeitet auf der Sicherungsschicht(Schicht 2) des OSI-Modells. Durch eine Bridge kann ein überlastetes Netzwerk in Segmente aufgeteilt und wieder zusammengeführt werden.

Eine Bridge legt sich eine Datenbank aller Stationsadressen an. Anhand der dieser Daten entscheidet die Bridge, ob die empfangene Datenpakete in ein anderes Netzwerksegment weitergeleitet wird oder nicht. Mit der Zeit kann dann die Bridge immer besser entscheiden, in welches Segment die ankommenden Daten gehören. Eine Bridge arbeitet aber nur dann sinnvoll, wenn zwei Netzwerk-Segmente verbunden werden sollen, aber der meiste Datenverkehr innerhalb der beiden Segmente stattfindet.

Ein Switch arbeitete ursprünglich auf der Sicherungsschicht (Schicht 2) des OSI-Modells – mittlerweile gibt es auch Modelle, welche auch auf der dritten Schicht arbeiten.

Ein Switch schaltet direkte Verbindungen zwischen den angeschlossenen Geräten. Auf dem gesamten Kommunikationsweg steht die gesamte Bandbreite des Netzwerkes zur Verfügung.

Empfängt ein Switch ein Datenpaket, so sucht er in seinem Speicher nach der Zieladresse (MAC), und schickt dann das Datenpaket nur an diesen Port. Während zwei Ports miteinander kommunizieren können zwei Ports parallel Daten austauschen. Im Idealfall kann ein n-Port-Switch n/2 Datenpakete(Frames) gleichzeitig vermitteln.

Die MAC-Adresse lernt ein Switch mit der Zeit kennen. Die Anzahl der Adressen, die ein Switch aufnehmen kann, hängt ab von seinem Speicherplatz.Ein Router ist ein Gerät mit mindestens zwei Netzwerkanschlüssen. Er arbeitet auf der Vermittlungsschicht(Schicht 3) des OSI-Modells.

Ein Router ermöglicht es mehrere Netzwerke mit unterschiedlichen Protokollen und Architekturen zu verbinden. Über die sogenannte Routingtabelle entscheidet ein Router, welchen Weg ein Datenpaket nimmt.Die Routingtabelle enthält folgende Angaben:

– alle bekannten Netzwerkadressen

– Verbindungsarten in andere Netzwerke

– Weginformationen zu anderen Routern

Paketzustellung und MAC-Adresse

Grundsätzlich werden größere Datenmengen nicht in einem Stück verschickt. Zum einen würde dieses Vorgehen zeitweise die gesamte Bandbreite des Netzes beanspruchen und den Netzwerkzugriff für alle anderen Teilnehmer sperren. Zum anderen müssten bei einem Übertragungsfehler die gesamten Daten erneut übertragen werden. Um dieses Problem zu umgehen, werden größere Datenmengen in kleinere Pakete, sogenannte Frames, zerlegt. Dadurch müssen bei Fehlern nur die entsprechenden Frames neu übertragen werden, Außerdem können mehrere Benutzer abwechselnd Frames verschicken, d.h., praktisch ist fast zeitgleicher Netzwerkzugriff möglich.

Dazu kann bei der Konfiguration von Netzinterfaces (Netzschnittstellen) eine so genannte MTU (Maximum Transmission Unit) angegeben werden. Sie definiert die maximale Länge eines Datagramms. Daten, die diese Länge überschreiten, werden immer fragmentiert über das Netzwerk versendet.

Um sicheren Datenverkehr zu gewährleisten, müssen die Daten mit entsprechenden Informationen versehen werden. Der prinzipielle Aufbau eines Frames ist dabei immer:

Header (Kopfleil) – Daten – Trailer (Anhang)

Die Präambel enthält Informationen, die es den Netzwerkkarten ermöglichen, ihre Empfangselektronik zu synchronisieren.

Als Ziel- und Quell-Adresse werden die MAC-Adressen der Netzwerkkarten eingetragen

MAC: Medium Access Control, Element des Data-Link Layer, der zweiten Schicht im OSI-Modell. MAC kontrolliert den Zugriff auf das physische Übertragungsmedium. Auf dieser Schicht hat jede Netzwerkkarte eine individuelle 48-Bit-Adresse, die sie weltweit eindeutig kennzeichnet, daher die Bezeichnung MAC-Adresse. Durch die mittlerweile hohe Anzahl an Netzwerkadaptern und -karten ist es nicht auszuschließen, dass MAC-Adressen mehrfach vergeben wurden.

Im Typ-Feld wird die Art des verwendeten Protokolls angegeben. Dadurch ist dieser Frame sehr vielseitig verwendbar.

Der Daten-Teil hat eine Größe zwischen 46 und 1500 Bytes. Hier sind die Nutzdaten (inklusive der Header der höheren Schichten) enthalten.

Als Frame Check Sequence (FCS) wird der CRC-Algorithmus (Cyclic Redundancy Check) eingesetzt. Anhand der FCS kann erkannt werden, ob der Rahmen während der Übertragung verändert wurde. Die Framegröße liegt also zwischen 64 und 1518 Bytes.